摘要:控制—维护—管理系统(control maintenance managementsystem,CMMS)集成是实现智能化电站的基础,信息安全是系统集成中的关键问题。为此提出了CMMS 安全隔离设计方法,分析了大型电站CMMS 的安全现状,对系统网络进行安全分区,加装安全隔离装置;设计了一种新的数据传输策略,保证安全隔离后系统原有功能能够正常使用;并给出了实现安全隔离的硬件、软件部署方案。该系统已在葛洲坝电站成功应用,安全测试与实际应用表明,安全隔离后的CMMS 运行稳定可靠,安全防护效果显著。CMMS 的安全隔离为控制、维护和管理系统集成的安全设计提供了参考解决方案。

0 引言

目前在大型水电站中主要存在控制、维护和管理3 种系统,为实现智能化电站,加强系统之间的信息共享,综合考虑系统性能、可靠性及效益,人们将维护与控制、管理系统进行集成,提出了控制-维护-管理系统(control maintenance management system,CMMS)[1],并在水电站逐步推广,从而改变了控制、维护和管理系统相互孤立、缺乏信息交换的局面,提高了发电企业的综合效益,增强了竞争力。

与此同时,CMMS 还没有建立可靠的安全体系,网络中存在许多潜在的威胁和安全隐患,随着信息技术的发展,CMMS 中的安全问题愈来愈突出[2-3]:

1)维护系统与控制系统、管理信息系统存在频繁的信息交互,网络通道比较复杂,这使得病毒和黑客能够通过Internet 轻易地对系统进行恶意攻击,从而引起系统的不稳定和安全事故;

2)由于具有控制功能的监控系统与维护系统之间存在互联通道,可能存在采用“搭接”等手段对传输电力控制信息进行“窃听”和“篡改”,进而对电力一次设备进行非法破坏性操作的威胁,影响发电生产安全甚至整个电网的安全;

3)有些CMMS 用户的PC 机还布置在局域网内,许多人对信息安全问题的重视程度还不够,对新出现的安全问题的认识还不足,这可能使系统存在潜在的安全隐患;

4)缺乏对重要数据的安全性保护。由于CMMS 系统中的数据集中存放在少量几个数据库中,而目前对数据库采用的安全措施强度不够,存在着大量的结构化查询语言(structured query language,SQL)注入等攻击漏洞。因此必须对CMMS 系统实施有效的安全防护。

目前国内外对电力信息系统安全防护的研究已取得一些成果[4-7]。文献[4]采用防火墙等传统网络安全技术对调度数据网络进行安全设计,其设计方案对电力信息系统安全来说有一定不足。文献[5-7]分别对电厂二次系统等进行安全分析与硬件防护,但对防护后安全区之间的数据传输策略以及软件改造则研究得比较少。本文对CMMS 进行安全隔离,主要从系统网络结构、数据传输策略及应用软件改造几个方面入手:

1)对网络进行安全分区,切断不必要的网络通道,对存在安全隐患的网络通道加装安全隔离装置,特别是在安全II 区与安全III 区间,通过专用网络隔离设备切断其TCP 连接,确保安全I 区和安全II内系统不受直接的网络攻击。

2)由于网络结构变化,安全II 区与安全III 区间的TCP 连接被阻止,安全III 区许多原有的应用将不能使用。以往通常采用在III 区建立镜像数据服务器、利用通信软件定期同步II 区数据的方法保证原有应用[5],但该方法实时性较差,且增加了系统投资成本。为此本文设计了一种新的数据传输策略,通过应用软件改造,在保证系统安全、可靠、高效运行前提下,无需增加镜像服务器即可实现2个安全区间的实时数据交互。

1 CMMS 安全现状分析

1.1 CMMS 集成框架

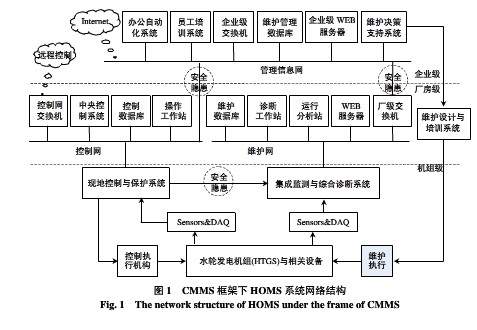

CMMS 框架下,最优维护系统(hydropowerplant optimal maintenance system,HOMS)从机组级、厂房级和企业级分层次与控制、管理系统进行集成[8-9],其结构如图1 所示。

1)机组级。维护系统包括集成监测与综合诊断系统,主要由机组集成监测与综合诊断单元(简称为综合单元)以及辅助设备(集成在机组综合单元)、机械、电气以及控制系统4 个设备数字化及状态分析单元(简称为设备单元)组成[10],完成对机组设备以及控制系统的实时在线监测。

2)厂房级。在机组级基础上建立维护局域网,添加诊断工作站、运行分析站、厂房级WEB 服务器、维护数据服务器及交换机等设备,对机组设备进行运行分析、故障诊断及健康状况评价,并以网页形式发布监测与分析诊断信息。

3)企业级。与管理信息系统集成,获取维护管理数据以及设备离线检测与分析数据;维护决策支持系统综合考虑各方面因素(设备健康状况、水力资源及电力市场等),提供最优维护辅助决策;通过企业级WEB 服务器,将各类辅助决策信息提供给企业级用户,作为决策依据。

CMMS 框架下HOMS 为专家进行远程故障诊断与维护决策提供了交互式信息平台,为电站实现状态检修打下了基础[11]。

1.2 CMMS 安全分析

在 CMMS 中,HOMS 系统与其他系统信息交互频繁,各个系统的物理位置不同,管理部门也不同,因此形成了复杂的网络通道。随着通信技术和网络技术的迅猛发展,这种复杂性可能导致黑客、病毒以及恶意代码等通过各种形式对系统发起恶意攻击[12],甚至对电力一次设备进行非法破坏性的操作,在没有进行有效安全防护的情况下,系统存在严重的安全隐患。

1)机组级子系统与控制系统,如现地控制单元(local control unit,LCU)、调速器、励磁调节器等一次设备存在信息交互通道,在没有采取安全防护措施的情况下,可能导致电力一次设备遭受恶意攻击或者破坏,影响一次设备的安全运行,甚至造成整个电力系统崩溃。

2)厂房级子系统接入企业管理信息网,黑客、病毒等可通过网络通道对厂房级子系统进行攻击、入侵,影响系统的稳定运行,甚至会对一次设备的安全乃至整个电网安全造成威胁。

3)重要数据的安全性威胁。由于HOMS 系统中的数据集中存放在少量几个数据库中,而目前存在着大量的SQL 注入等攻击漏洞,将会对HOMS数据产生威胁。

2 安全隔离网络设计

2.1 安全区划分

为了防范黑客及恶意代码等对电力二次系统的攻击侵害,根据国家电监会发布的《电力二次系统安全防护规定》,将二次系统按照安全级别划分为不同的安全工作区。HOMS 系统与生产密切相关,但不直接控制生产过程。为了发挥HOMS 系统强大的远程监测与分析诊断功能,使安全III 区用户能正常使用HOMS 系统,所以电厂将HOMS 系统企业级子系统部署在安全III 区,厂房级子系统及机组级子系统划分在安全II 区,保持原有结构不变。与HOMS 系统相关的多个系统分别属于不同的安全区,如:监控系统、调速器等属于安全I 区,管理信息系统属于安全III 区。

2.2 安全隔离后系统的网络结

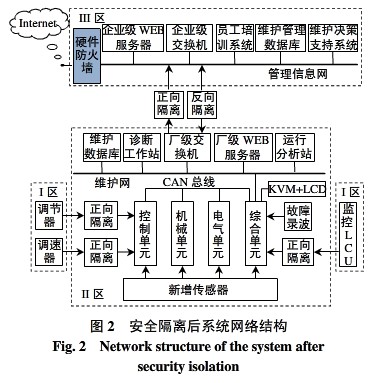

构安全分区后,对HOMS 系统进行隔离,主要是调整系统网络结构,切断不必要的网络通道,对存在安全隐患的网络通道加装安全防护装置[13]。在安全II 区与安全III 之间,加装正、反向隔离装置,切断其TCP 连接,确保安全I 区和安全II 内系统不会受到直接的网络攻击。企业级子系统与厂级子系统通过正、反向隔离装置有机地联系在一起,这样既确保了HOMS 系统数据的安全性,又实现了安全II 区与安全III 区的数据交互;机组级子系统与安全I 区设备通过正向隔离装置进行隔离,并切断机组级子系统向安全I 区设备发送数据的通道,保证电力一次设备的安全性和可靠性;企业级子系统,通过硬件防火墙与管理信息网相连,抵御网络恶意代码等的攻击。安全隔离后系统的网络结构见图2。

3 安全隔离数据传输策略设计

3.1 总体思路

安全隔离后,安全I/II 区与安全III 区之间安装了电力系统专用横向隔离装置。隔离装置切断了安全区之间的TCP 连接,禁用了SQL 等数据查询命令;且安全区之间数据只能单向传输,因此系统许多原有的应用及数据传输方式将不能使用,需要进行改造才能适应新的网络结构。目前,在HOMS系统中,主要的数据包括实时数据和历史数据[14]。不同的数据其传输策略也不相同。

3.2 实时数据传输策略

实时数据表征机组实时运行状态与健康状态,贯穿整个监测系统,其数据源位于HOMS 系统底层设备单元的数据采集系统。各设备单元将采集到的实时数据经过分析处理,上传至综合单元;综合单元进行数据综合和存储,并以每1s 一次的频率向上转发至厂级WEB 服务器;厂级WEB 服务器上部署数据转发程序,接收实时数据,响应客户连接请求,并以Flash 及曲线的形式将实时数据展现给用户。

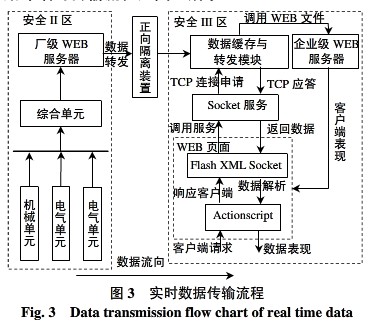

加装隔离装置以后,位于安全II 区的用户对实时数据的浏览不受影响,但位于安全III 区的用户由于无法向安全II 区发送TCP 数据连接请求,所以不能获取实时数据。为此采取的数据传输策略为:选择面向无连接的UDP 传输模式,由厂级WEB服务器主动将接收到的实时数据转发至企业级WEB 服务器。由于在实时数据与客户端的交互过程中,Flash 可视化及曲线显示模块不支持UDP 协议,因此必须在企业级WEB 服务器上对实时数据进行转换,并以TCP 模式与客户端进行通信,通过可视化模块中的脚本完成实时数据的交互。实时数据详细的传输流程如图3 所示。

3.4 优势分析

这种数据传输策略,可有效保护HOMS 系统实时和历史数据,实现安全隔离,且存在以下优势:

1)2 个安全区用户所访问的数据库相同,都为安全II 区厂级数据库服务器,保证了数据安全性、可靠性、一致性。

2)安全III 区不设镜像数据服务器,避免了2 个安全区之间数据同步、数据转移等带来的诸多问题,并节省了系统构建费用。

3)尽管采用文件形式传输数据,但最终都转换为数据集操作,原有的系统框架不需要改变,只需修改部分数据读取模块,缩短了工程项目时间。

4)系统的响应速度快,具有良好的实时性、可靠性、开放性以及可扩展性。

4 安全隔离的硬、软件实现

4.1 安全隔离硬件选择

安全 II 区与安全III 区采用电力系统专用隔离装置进行隔离。HOMS 网络安全隔离装置选择了2 台:正向和反向隔离装置。

1)正向隔离装置[15]用于安全I/II 区到安全III区的单向数据传递。它具有以下特性:高可靠硬件设计,单向传输控制,割断穿透性的TCP 连接,通信流畅,支持双电源、双机热备,安全裁剪内核,系统安全性和抗攻击能力强。正向隔离装置是安全I/II 区到安全III 区唯一的数据传输途径,能有效地抵御病毒、黑客等通过各种形式发起的对电力网络系统的恶意攻击与破坏活动,保护实时闭环监控系统和系统数据网络的安全。

2)反向隔离装置用于安全III 区到安全I/II 区的单向数据传递,它除了拥有正向隔离装置的特性外,还采用专用加密算法对数据进行加密和数字签名,并基于数字证书进行签名验证与内容检查,支持纯文本的编码转换和识别。反向隔离装置是安全III 区到安全I/II 区的唯一数据传输途径,实现了数据机密性、完整性保护。

3)HOMS 与安全I 区通过正向隔离装置隔离。此外,切断HOMS系统对安全I 区的数据发送通道,保障安全I 区不受HOMS 系统影响。

4)HOMS 企业级子系统通过硬件物理防火墙,与企业管理信息网连接,防御网络黑客、病毒的攻击。硬件防火墙提供完善的安全特性、标准和扩展的访问控制列表(access control list,ACL)、DES 等加密算法,支持包过滤,为用户提供安全的认证、授权服务。

4.2 安全隔离软件部署

安全隔离后,实时数据与历史数据的传输策略发生了变化,需要部署相应的数据发送、数据接收软件,保证2 个安全区之间的数据交互。

1)实时数据缓存与转发模块。部署在厂级WEB服务器和企业级WEB 服务器上。厂级WEB 服务器上的程序功能模块可分为与机组综合单元UDP通信、数据缓存、TCP/IP 通信接口、客户端过滤与验证、数据加密、数据库访问、自身配置与记录、与企业级WEB 服务器UDP 通信几个子模块;企业级WEB 服务器上的程序功能模块与厂级程序基本相同,但其UDP 通信对象为厂级WEB 服务器。

2)反向隔离传输软件。分为客户端和服务端。客户端部署在企业级WEB 服务器,实时监测查询文件夹,将企业级WEB 服务器响应客户请求生成的查询文件,通过反向隔离装置传至厂级WEB 服务器;服务端部署在厂级WEB 服务器,接收客户端传输的查询文件,并保存。客户端和服务端都支持多用户、多任务、多目标操作,在操作失败后具备自动告警功能。

3)正向隔离传输软件。分为客户端和服务端。客户端运行在厂级WEB 服务器,采用线程池技术,实时监测查询文件保存目录是否更新;读入最新文件,获取数据查询命令,访问数据库,生成数据文件;通过正向隔离装置将数据文件传至企业级WEB服务器。服务端运行在企业级WEB 服务器,接收数据文件,并根据数据文件,按照所规定的协议,生成数据集,提供给WEB 应用。客户端和服务端都支持多用户、多任务、多目标操作,在操作失败后具备自动告警功能。

5 现场测试与应用

目前,实现安全隔离后的 CMMS 已在葛洲坝电站投入运行。通过安全测试以及运行情况来看,隔离后的系统能够安全、稳定、可靠运行。

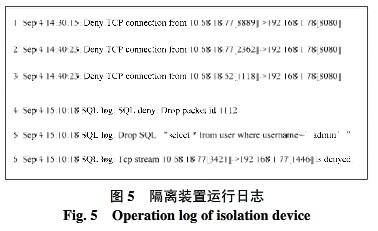

在安全III 区,通过企业级WEB 服务器及个人PC 机对安全II 区厂级WEB 服务器进行非法访问测试,访问被隔离装置拒绝;在安全III 区通过SQL语句对安全II 区数据库服务器进行注入攻击,攻击都被阻断。拒绝非法访问和阻断注入攻击的记录在隔离装置运行日志中可查询,见图5,其中1—3 条为非法访问拒绝记录,4—6 条为注入攻击阻断记录。

此外,采用新的数据传输策略后,经改造后HOMS 系统各项功能运行正常,安全II 区与安全III 区之间数据交互实时性、响应速度等均能满足要求,用户体验与隔离前没有区别。

6 结论

1)对CMMS 网络进行安全分区,对存在安全隐患的通道加装安全隔离装置,有效地保护了闭环监控系统和系统数据网络的安全。

2)在安全II 区和III 区TCP 连接被切断的情况下,本文设计的数据传输策略能够实现安全区之间的数据安全交互,保证系统原有功能正常使用。

3)安全测试以及葛洲坝电站的现场应用表明,隔离后的系统运行安全可靠,为控制、维护和管理系统集成的安全隔离提供了参考解决方案。

4)系统的安全防护除了考虑安全技术,还应该重视安全管理制度的建立,只有将两者有机结合起来,才是最为行之有效的方法。

参考文献

[1] 余刃,叶鲁卿,张永刚.智能控制-维护-技术管理集成系统(ICMMS)及其在电力系统中的应用:(一)ICMMS 的思想、组成及其特征[J].电力系统自动化,1999,23(23):50-54.Yu Ren , Ye Luqing , Zhang Yonggang . Intelligent controlmaintenance-technical management system (ICMMS) and itsapplication in power system,part one:ideology,constitution andcharacteristics[J].Automation of Electric Power Systems,1999,23(23):50-54(in Chinese).

[2] 王博,游大海,尹项根,等.基于多因素分析的复杂电力系统安全风险评估体系[J].电网技术,2011,35(1):40-45.Wang Bo,You Dahai,Yin Xianggen,et al.A security risk assessmentsystem of complicated power grid based on multiple factoranalysis[J].Power System Technology,2011,35(1):40-45(in Chinese).

[3] 胡炎,谢小荣,韩英铎,等.电力信息系统安全体系设计方法综述[J].电网技术,2005,29(1):35-39.Hu Yan,Xie Xiaorong,Han Yingduo,et al.A survey to design methodof security architecture for power information systems[J].PowerSystem Technology,2005,29(1):35-39(in Chinese).

[4] 周士跃,王劲松,金小达.地区供电网调度实时数据网络安全分析及对策[J].电网技术,2003,27(10):52-55.Zhou Shiyue,Wang Jinsong,Jin Xiaoda.Security analysis andcountermeasures of real-time dispatching data network for regionalpower supply network [J].Power System Technology,2003, 27(10):52-55(in Chinese).

[5] 陈思勤.华能上海石洞口第二电厂实时系统安全分析及防护对策[J].电网技术,2004,28(11):72-75.Chen Siqin.Security analysis of real-time systems in HuanengShanghai Shidongkou No.2 power plant and their protection measures[J].Power System Technology,2004,28(11):72-75(in Chinese).

[6] 荆铭,邱夕兆,延峰.电力调度数据网络安全技术及其应用[J].电网技术,2008,32(增刊2):173-176.Jing Ming,Qiu Xizhao,Yan Feng.Security technology of electricpower dispatching data network and its application[J].Power SystemTechnology,2008,32(S2):173-176(in Chinese).

[7] 曾玉,马进霞,张立平.某电厂二次系统安全防护方案的设计与实现[J].电力系统保护与控制,2009,37(8):72-78.Zeng Yu,Ma Jinxia,Zhang Liping.Design and implementation ofsecondary system security protection scheme of a power plant[J].PowerSystem Protection and Control,2009,37(8):72-78(in Chinese).

[8] Li Zhaohui,Ai Youzhong,Shi Huixuan.Optimal MaintenanceInformation System of Gezhouba Hydro Power Plant[C]//2007 IEEEPower Engineering Society General Meeting.Tampa,FL,Unitedstates:PES,2007:1-5.

[9] 罗云,李朝晖.面向维护的水力发电设备远程实时监视方法[J].水电自动化与大坝监测,2007,31(1):57-60.Luo Yun,Li Zhaohui.A maintenance-oriented remote real-timemonitoring method of hydropower equipment[J] . HydropowerAutomation and Dam Monitoring,2007,31(1):57-60(in Chinese).

[10] 陈燚涛,李朝晖.基于数字化模型的水轮机调速系统状态监测与分析[J].电力系统自动化,2005,29(5):72-76.Chen Yitao,Li Zhaohui.State monitoring and status analysis of ahydro turbine governor based on the digitized model[J].Automationof Electric Power Systems,2005,29(5):72-76(in Chinese).

[11] 李朝晖,杨贤,毕亚雄.水电机组数字化及其工程应用[J].电力系统自动化,2008,32(23):76-80.Li Zhaohui,Yang Xian,Bi Yaxiong.Digitization of hydro-turbinegenerator sets and its engineering applications[J].Automation ofElectric Power Systems,2008,32(23):76-80(in Chinese).

[12] Gordon,Lawrence A.2006 CSI/FBI computer crime and securitysurvey[J].Computer Security Journal,2006,22(3):1-21.

[13] 王益民,辛耀中,向力,等.调度自动化系统及数据网络的安全防护[J].电力系统自动化,2001,25(21):5-8.Wang Yimin,Xin Yanzhong,Xiang Li,et al.Security and protectionof dispatching automation systems and digital networks[J].Automation of Electric Power Systems , 2001 , 25(21) : 5-8(inChinese).

[14] 陈燚涛,李朝晖.水电厂最优维护系统的数据层次性组织策略[J].大电机技术,2007(4):37-41.Chen Yitao,Li Zhaohui.Data hierarchical organized strategy ofhydropower plant optimal maintenance information system[J].LargeElectric Machine and Hydraulic Turbine,2007(4):37-41(in Chinese).

[15] 高新华,王文,马骁.电力信息网络安全隔离设备的研究[J].电网技术,2003,27(10):69-72.Gao Xinhua,Wang Wen,Ma Xiao.Security isolating device forpower real time network[J].Power System Technology,2003,27(10):69-72(in Chinese).

改变数据传输策略后,处于安全III 区的用户在WEB 页面提交查询请求给Flash,Action Script脚本响应客户端动作并调用Socket 服务,向数据缓存与转发模块提交TCP 连接申请;转发模块与客户端建立通信连接后,从企业级WEB 服务器调出指定的Flash 文件并接收从安全II 区转发过来的实时数据,最后返回到WEB 页面展现给用户。

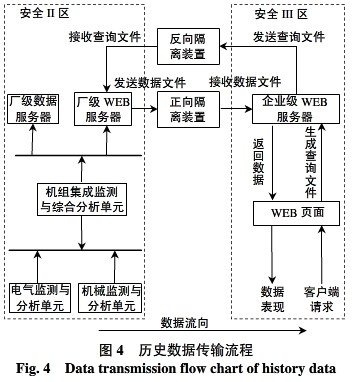

3.3 历史数据传输策略

历史数据表征机组历史运行状况与健康状况,为专家进行机组故障辨识、故障分析与诊断提供了宝贵的运行数据与样本资料。它是由机组综合单元根据各设备单元上传的监测数据,经过分析和处理所得到的,根据其距离当前时间的长短分别保存在厂级数据库服务器和机组综合单元的数据库中(距今超过3 个月的数据保存在厂级数据库服务器中,否则数据保存在机组综合单元的数据库中)。根据数据生成方式以及保存条件的不同,历史数据可分为原始采样数据、瞬变状态数据、详细状态数据、概要状态数据与趋势数据。用户可通过WEB 服务器使用SQL 命令访问数据库进行调阅。

由于SQL命令是一种基于TCP协议的双向访问方式,加装横向隔离装置之后,TCP 连接被切断,安全Ⅲ区用户将无法通过数据库查询命令访问历史数据,所以必须进行应用程序改造。改造后的数据传输方案为:企业级WEB 服务器响应远程用户请求,将数据查询命令写入文件;反向隔离通信软件将文件进行加密,并通过反向隔离装置传至厂级WEB 服务器,厂级WEB 服务器实时检测文件更新,读取文件,根据查询命令访问数据库服务器获取数据,生成数据文件;正向隔离通信软件将数据文件通过正向隔离装置返回企业级WEB 服务器,企业级WEB 服务器访问数据文件,生成WEB 页面,与用户完成数据交互。历史数据传输流程见图4。

畅学电子

畅学电子